n8n・Difyユーザー必見:AIエージェントを“即戦力社員”に変えるMCPハブ「Agens」とは?

- 峻 福地

- 2025年11月26日

- 読了時間: 7分

1. なぜ、日本企業のAIエージェント開発は「ツール接続」で止まるのか?

ここ数年で、n8n・Dify・LangChain・OpenAI Agent SDK・Claude・Microsoft Copilot Studioなど、AIエージェントを作るための優れた基盤が一気に増えました。

しかし実際のDXプロジェクトでは、こんな声をよく聞きます。

「デモは動くけど、実務に乗らない」「PoCが乱立して、どこで何が動いているか分からない」

そこでまずは、現場と情シス/DX/IT部門それぞれの立場で何が起きているのかを整理します。

1-1. 現場が感じている課題:「PoC立ち上げまでが重く、実務に落ちない」

壁① PoC立ち上げまでがとにかく重い

ツールごとに接続方法を調べて、個別に設定しないといけないGmail、Slack、Salesforce、社内DB……それぞれAPI仕様も認証方式も違い、n8nやDifyのフローごとに接続ロジックを書き分ける必要があります。

API利用申請やツール審査など、社内申請が毎回発生する「ちょっと試したいだけ」でも、セキュリティ審査・利用申請・契約確認などが発生し、立ち上げまでに数カ月かかることも珍しくありません。

情シスやベンダーとの調整で、スピード感が出ない関係者が多いため、企画〜着手までの調整コストが高くなりがちです。

壁② 実務への落とし込み・部門展開ができない

PoCでは動いたが「その場しのぎエージェント」で止まるスナップショットデータと、リード担当者1名のアカウントだけで動かす構成になり、本番データや本番アカウントにはつながっていないケースがよくあります。

ユーザーごとの権限・アカウント設計ができず、安全に配布できない実務で使うツールと連携しつつ、ユーザー単位に権限を分けることが難しく、「特定メンバーだけが触れるPoCエージェント」に留まってしまいます。

1-2. 情シス/DX/IT部門が直面する課題:「PoCスパゲッティ」と「ガバナンスの壁」

課題① PoC乱立の悩み:「どこで何が動いているか分からない」

部門ごとに n8n / Dify / 独自実装のエージェントがバラバラに増えていく

どのエージェントが、どのツールに、どのアカウントで接続しているか把握できない

API利用申請・ツール審査・アクセス制御・モニタリングを、プロジェクト単位で都度対応するしかない

結果として、PoCが増えるほど管理コストが指数関数的に増える「PoCスパゲッティ」状態になります。

課題② 他部門展開〜全社標準の悩み:「権限・監査・契約がバラバラ」

エージェントごとに権限設計・ログの取り方・契約スキームが異なり、「全社標準」として説明しづらい

誰がどの権限で何をしたかを横断的に追跡できない

監査・セキュリティ審査・購買の観点から、全社展開・本番導入にストップがかかりやすい

このように、日本企業のAIエージェント活用は、「ツール接続」と「ガバナンス」の2つの壁で止まりがちです。

このジレンマを解決するために生まれたのが、MCP(Model Context Protocol)を活用したAIエージェント基盤 「Agens(エージェンス)」 です。

2. Agensとは?difyやn8n、Langchain等で作成したAIエージェントを“即戦力社員”に変えるオンボーディング基盤

Agensのコンセプトはとてもシンプルです。

「優秀なLLM(AIエージェント)を、御社の業務を理解した即戦力社員にする」

gptやClaude、Geminiは、いわば「超優秀な新入社員」です。知識量は膨大ですが、次のようなものは持っていません。

社内システムのアカウント

社内ルールや稟議フロー

お客様ごとの商習慣や禁則事項

そこでAgensは、AIエージェントに対して、

PCや業務システムへのアクセス権

業務マニュアル・規程類

ログ・監査・権限ルール

をMCPを活用してまとめて渡し、「安全に働けるオンボーディング環境」を用意する役割を担います。

3. Agensを支える2つのレイヤー:Skills と Control

Agensは、利用フェーズに合わせて2つのレイヤーで構成されています。

3-1. Agens Skills(スキルレイヤー):まずは「即戦力化」

役割:AIエージェントに、業務に必要なツールセットとナレッジを「スキルパック」として一気に付与するレイヤーです。

できることの例:

ノーコードMCPサーバーGmail / Slack / Box / Salesforce / Google Drive / M365 などを、GUI操作だけでMCPツールとして定義。API仕様を暗記する必要はありません。

RAGエンドポイント自動生成業務マニュアルや規程をアップロードすると、自動で検索用データベース化され、「マニュアル検索用MCPエンドポイント」としてすぐに使えます。

スキルパックの定義

営業エージェント用(メール + CRM + カレンダー)

経理エージェント用(Box + 会計ソフト + ワークフロー)のように、役割ごとのツールセットをあらかじめ定義。新しいエージェントにはワンクリックでスキルをインストールできます。

イメージとしては、AIエージェントに「営業スキル」「経理スキル」のプログラムを一瞬でインストールする感覚です。

3-2. Agens Control(ガバナンスレイヤー):そして「全社管理」

役割:すべてのAIエージェントに対し、共通の接続口(MCPエンドポイント)・認可・監査ログ・WAF/DLPを提供する統合ガバナンスゲートウェイです。

できることの例:

共通MCPエンドポイントn8nでもDifyでもLangGraphでも、すべてのエージェントは mcp.company.agens.jp のようなURLを1本通るだけ。その裏側で、Agensが許可されたツールへの接続を肩代わりします。

ユーザー・ロール・部門ごとの認可「営業部のAさんはSalesforceの読み取りのみ」「経理部長だけが承認APIを叩ける」など、RBAC/ABACベースで細かな権限設定が可能です。

監査ログの一元管理「誰が / どのエージェントから / どのツールへ / 何をしたか」をAPI呼び出し単位で記録し、監査対応やインシデント調査を容易にします。

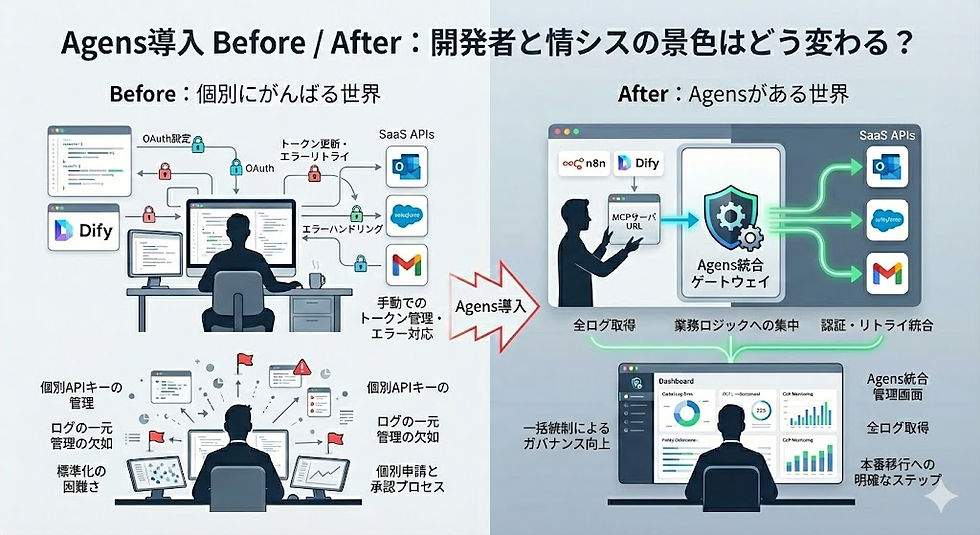

4. n8n / Difyユーザーから見たAIエージェント開発「Before / After」

Agensを導入すると、現場の開発者と情シスの景色はどう変わるのでしょうか。

Before:個別にがんばる世界

開発者(DX担当)

フローごとにOutlookやSalesforceなどのAPI認証を実装

アクセストークン更新・エラーハンドリング・リトライ処理を毎回書く

情シス/セキュリティ

「そのAPIキー、個人アカウントで取ってない?」「誰が何をしたログは?」と、毎回ヒアリングとチェックが必要

プロジェクトごとに個別対処するしかなく、標準化が進まない

After:Agensがある世界

開発者(DX担当)

Agensで発行されたMCPサーバーURLをn8nやDifyにコピペするだけで、GmailやSalesforceなどのSaaSに安全にアクセス可能。

認証・リトライ・共通ロジックはAgens側に任せ、フロー本体の「業務ロジック」の設計に集中できる。

情シス/セキュリティ

「社内のAIエージェントはすべてAgensというゲートを通る」状態になるため、ここでログ取得・ポリシー設定・DLPを行えば、すべてのAIエージェントを一括で統制できる。

監査・セキュリティ審査・契約の説明もしやすくなり、PoCから本番へのステップが明確になる。

5. 導入ロードマップ:PoCから全社展開への「二段ロケット」

Agensは、スモールスタートから全社標準化までなめらかに移行できるよう設計されています。

フェーズ1:PoC・部門導入(Agens Skills 中心)

SaaS版Agensを使い、特定部門で「即戦力エージェント」を素早く立ち上げる

面倒なAPI連携をスキップし、n8n/Difyで「本当に業務が回るか」を検証

この段階では、Agens Skillsだけでも十分な価値を発揮

フェーズ2:全社展開・本番運用(Agens Control へ拡張)

成果が出たPoCを、他部門・全社へ横展開

Agens Controlを有効化し、

共通MCPエンドポイント

ユーザー別認可

監査ログ

WAF/DLPを整備して「全社標準アーキテクチャ」として説明できる状態にする

必要に応じてセルフホスト版(VPC/オンプレ/閉域網)に切り替え、重要システムとも安全に連携させる

6. まとめ:AIエージェント活用は「接続」と「ガバナンス」を整えた組織だけが勝つ

「AIエージェントを作ってみたけど、PoC止まり」もし御社がそんな状況なら、それはAIの性能の問題ではなく、

AIエージェントを組織に受け入れるオンボーディング基盤が足りていない

だけかもしれません。

Agensは、

開発者には「手軽なツール接続とスキルパック」

管理者には「共通MCPエンドポイントとガバナンス」

を同時に提供する、MCPハブです。

「自社のAIエージェントを、安全な“即戦力社員”に育てたい」

そうお考えのAIエージェント活用したい現場のビジネスマンの片、DX・情シス・IT部門の皆さまは、ぜひAgensの無料トライアルやサービス資料で、そのつながる速さと安心感を体験してみてください。

コメント